Нашел случайно сайт интересного разработчика http://vrcp.ru/ipmscan.htmlНа его странице авторский софт и утилиты, причем сделан как сам сайт симпатично, так и программы аккуратные

Каждый может найти для себя что-то полезное

В контексте данной темы полезным будет эта утилита:

Утилита IPMScan v.5.3.4.2012.0Я проверил эту утилиту на сайте

https://virustotal.com, где можно закачать и проверить любой файл или ссылку на файл 64 антивирусами с обновляемыми базами (на 15.05.2017 15:05 по Москве)

Вот результат проверки и ссылка на результат:

https://virustotal.com/ru/url/8ba05e47863d64fd3db9288b7c74ec8f096ecb3baedc6e20293cd45ec69b4fd1/analysis/1494849731/URL-адрес: http://vrcp.ru/pc/win/IPMScan.zip

Показатель выявления: 0 / 64 (т.е. не один из 64 антивирусов не обнаружил ничего подозрительного)

Дата анализа: 2017-05-15 12:02:11 UTC (0 минут назад)

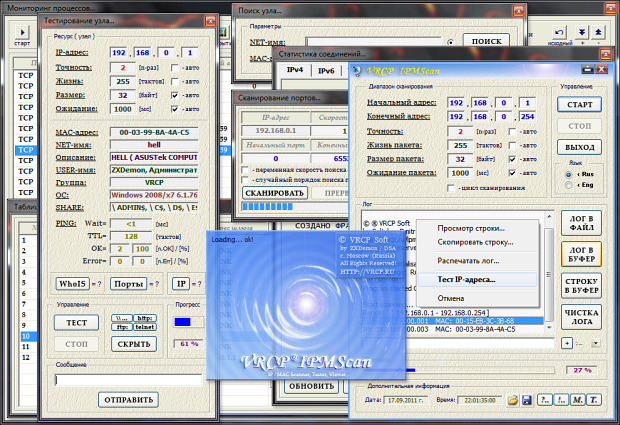

Предназначена для настройки и тестирования IPv4-сетей, быстрого получения различной информации об узлах системы. Поможет определить сетевую безопасность выбранного узла или просто получить необходимые сведения о сети и её узлах. Включает в себя сканер сети (подсети), задаваемого диапазона, с целью выявления доступных рабочих IP-адресов (узлов) с быстрым определением их MAC-адресов, позволяет провести тестирование выбранного узла по известному IP-адресу, определить IP-адрес по известному MAC-адресу или NET-имени, вывести подробную информацию о ресурсах узла и некоторую другую дополнительную информацию, позволяет следить за соединениями и трафиком локального узла, проверить открытые порты выбранного узла. По результатам работы ведётся подробный LOG-журнал всех выполняемых действий.

Возможности:

- получение краткой информации о локальной системе и всех локальных подсетях;

(хост, пользователь, группа, домен, ОС, тип ЦП, объём памяти, параметры экрана,

сетевые интерфейсы, внешний IP-адрес и др.)

- сканирование любого диапазона IPv4 адресов с целью выявления доступных узлов;

- сканирование выбранного узла по его IP-адресу с целью поиска доступных ресурсов;

(MAC-адрес, NET-имя, описание (комментарии), группа, домен, ОС, открытые папки,

пользователи (учётные записи), TTL, задержка PING (ICMP), NetBios-имена, SID,

статистика прохождения пакетов, и др.)

- сканирование (поиск) открытых TCP/UDP портов выбранного узла по его IP-адресу;

- определение IP-адреса узла по известному NET-имени или MAC-адресу;

- подключение к узлу по NetBIOS протоколу (по IP-адресу или NET-имени);

- подключение к узлу по HTTP/HTTPS протоколам (по IP-адресу или NET-имени);

- подключение к узлу по FTP/FTPS протоколам (по IP-адресу или NET-имени);

- подключение к узлу по TELNET протоколу (по IP-адресу или NET-имени);

- просмотр информации об узле по известному IP-адресу с помощью сервиса WhoIS;

- отправка тестового сообщения на выбранный узел (на IP-адрес);

- мониторинг сетевой активности (локальных сетевых процессов) по TCP/UDP портам;

- мониторинг статистики сетевых соединений по IP/TCP/UDP/ICMP (v4/v6) протоколам;

- просмотр таблицы локальных сетевых маршрутов;

- ведение подробного LOG'а всех выполняемых действий и получаемых результатов;

- мультиязычность интерфейса (русский и английский языки);

- автоматическое сохранение языка интерфейса и LOG'а утилиты;

- ручное сохранение и загрузка конфигурации утилиты.

IPMScanR.chm

http://vrcp.ru/pc/win/IPMScanR.chm (подробное описание функциональных возможностей утилиты)

IPMScan.txt

http://vrcp.ru/texts/IPMScan.txt (лог-файл, пример отчёта по результатам работы утилиты)

IPMScan.xml

http://vrcp.ru/pad/IPMScan.xml (PAD-файл, Portable Application Description)

License.txt

http://vrcp.ru/texts/ipmscan/License.txt (лицензионное соглашение)

http://vrcp.ru/pc/win/IPMScan.zip

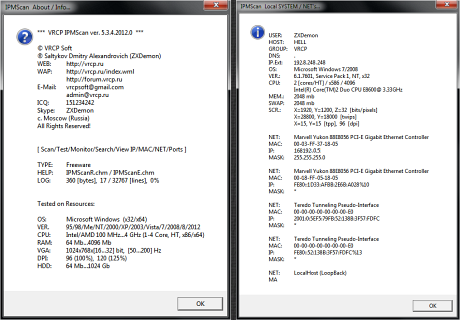

http://vrcp.ru/pc/win/IPMScan.zipФайл: IPMScan.zip

Размер: 9.70 мб

Язык: Русский, Английский

Тип: Бесплатная (Freeware)

Автор: © Dmitry Saltykov (ZXDemon)

Запуск: Установка (Install & Uninstall)

ОС: Microsoft Windows (x32/x64)

95/98/Me/NT/2000/XP/2003/Vista/2008/7/8/8.1/2012/10*

HDD: 32 мб (свободное место на диске)

ОЗУ: 48 мб (свободная оперативная память)

DPI: 96 (100%), 120 (125%)

XYZ: 1024x720x24

Метки: IP, TCP, UDP, IPX, SPX, MAC, NET, Port, Name, Scan, Test, Monitor, Traffic

P.s. Для тех кому хочется для коллекции иметь все утилиты с сайта есть хорошие программы, скачивающие весь сайт по ссылке (глубину скачивания сами указывается в настройках проекта, по умолчанию 3 подраздела), например давно известная программа

Teleport Pro http://www.softportal.com/software-53-teleport-pro.html